| QU’EST-CE QUE LES DONNÉES PERSONNELLES ?

Ce sont les informations qui permettent d’identifier une personne. Elles regroupent tout ce qui fait votre identité : nom, numéro de sécurité sociale, etc. Et vos activités en ligne et sur vos appareils électroniques.

Elles sont protégées par la loi en France, par le Règlement Général sur la Protection des Données. Elles peuvent être utilisées pour l’identification d’un individu, sa surveillance, le marketing ciblé ou encore à des fins politiques.

| C’EST QUOI UN APPAREIL ÉLECTRONIQUE ?

C’est un dispositif qui utilise des composants électroniques (résistance, condensateur, inductance, semi-conducteur, etc.) pour traiter des signaux électriques. Un appareil électronique permet de traiter diverses tâches comme la transmission d’informations, le stockage de données et l’exécution de fonctions, en exploitant le contrôle des électrons par des circuits électriques.

L’électronique est une branche de la physique et de l’ingénierie. Elle englobe la conception, l’analyse et l’utilisation de dispositifs et de systèmes pour des applications telles que le traitement des signaux et la conversion d’énergie.

COMMENT ÇA MARCHE ?

EN DéTAIL…

- Comment physiquement peut on avoir accès à un appareil électronique ?

- Dans un aspect technique, comment ça fonctionne plus précisément ?

Il existe de nombreuses manières de se connecter à un appareil électronique à distance. Cela peut passer par des réseaux locaux ou LAN, c’est-à-dire un ensemble d’ordinateurs et de périphériques connectés entre eux au sein d’une zone géographique restreinte. Les périphériques au sein d’un réseau LAN peuvent directement communiquer les uns avec les autres sans passer par Internet.

On peut aussi se connecter à un appareil électronique grâce à des réseaux étendus WAN qui font référence à un ensemble de réseaux locaux LAN connectés entre eux. Ces réseaux sont souvent de grande envergure et permettent la communication entre des sites distants. Par exemple, lorsqu’on va sur Internet avec son téléphone on se connecte au réseau WAN 3g, 4g, 5g de notre fournisseur de service mobile (opérateur mobile).

On peut également connecter un appareil électronique grâce à des protocoles de communication sécurisés ou encore des logiciels de bureau spécialisés comme Teamviewer qui permet de contrôler à distance un ordinateur comme si on était physiquement présent.

L’attaquant, à partir d’un malware, peut exploiter une vulnérabilité logicielle pour installer un logiciel malveillant ou encore avec l’ingénierie sociale, en trompant l’utilisateur pour installer le logiciel malveillant, par le biais d’un email par exemple ou d’une application. Les données peuvent donc être transmises à un serveur distant.

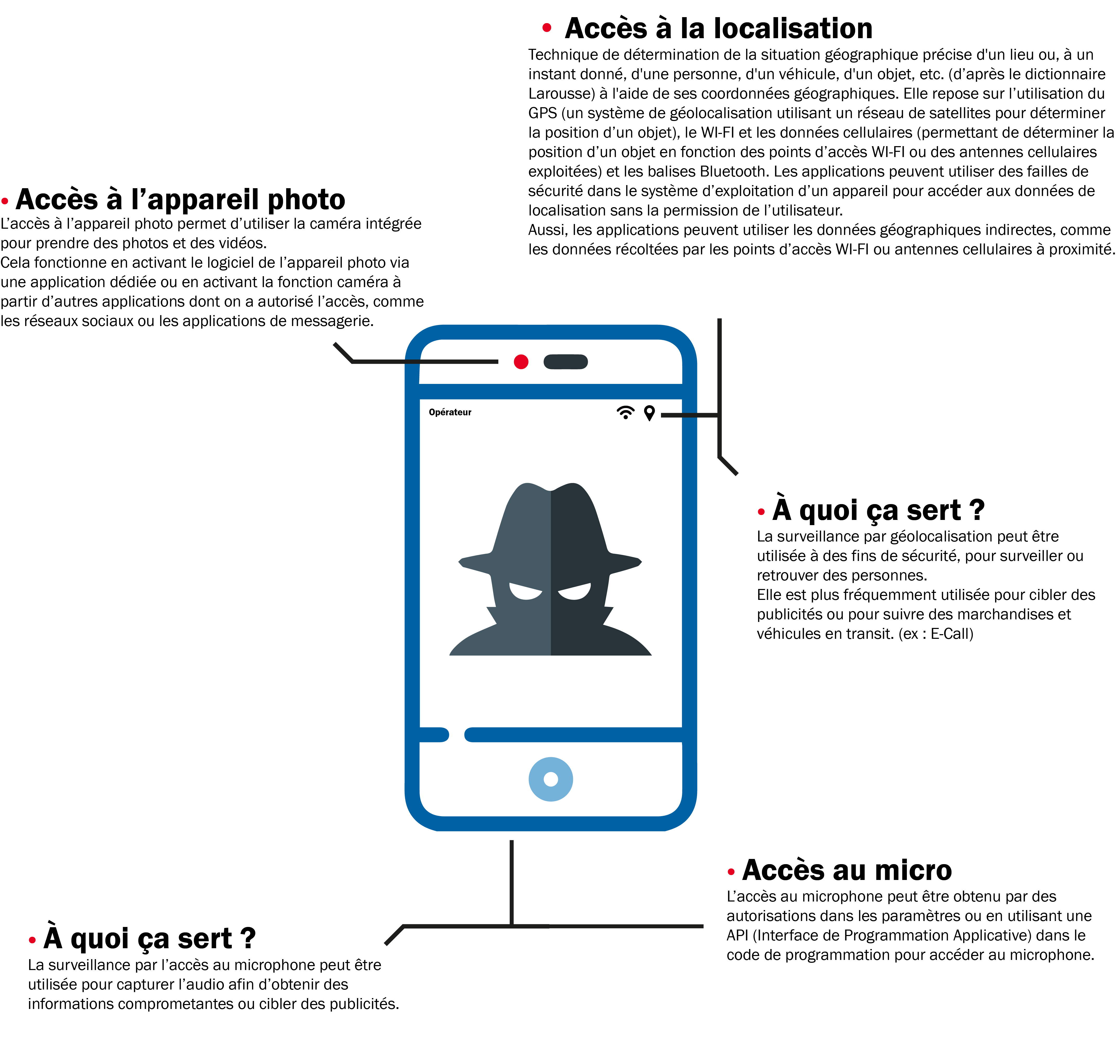

L’activation à distance de traçage des données de géolocalisation, de la caméra et du microphone repose sur l’utilisation de diverses technologies regroupées sous le nom de logiciels malveillants (dits malware).

- Portes dérobées (backdoors)

C’est une vulnérabilité dans un système informatique permettant d’accéder au système sans avoir à passer par les protections de sécurités ordinaires. Celles-ci peuvent être créées intentionnellement par les développeurs du système ou les administrateurs ou introduites par des pirates informatiques. Une backdoor peut être créée avec : une faille de sécurité dans le système d’exploitation, une application malveillante, un logiciel espion, un administrateur système.

- Chevaux de troie et logiciels espions

Le cheval de Troie, faisant référence à la mythologie, est un type de logiciel malveillant se faisant passer pour un logiciel légitime. Conçu pour tromper les utilisateurs, il peut voler les données personnelles (mots de passe, informations bancaires…), installer des logiciels malveillants ou contrôler à distance un appareil.

Les chevaux de Troie et logiciels espions peuvent être transmis par le biais de téléchargements de fichiers, logiciels ou documents, par des liens, par des pièces jointes.

COMMENT LE GOUVERNEMENT ACCÈDE-T-IL À NOS DONNÉES ?

En faisant une demande officielle

Une demande est faite aux opérateurs téléphoniques, développeurs d’application ou aux fabricants d’appareils connectés de fournir les données d’un groupe de personnes.

En réalisant un mandat de perquisition

Dans le cadre d’une enquête judiciaire ou des services secrets, un mandat de perquisition peut être obtenu pour accéder aux données de géolocalisation conservées par les opérateurs ou les fournisseurs d’accès Internet.

En exécutant la loi

Plusieurs cas permettent au gouvernement d’avoir le droit d’accéder aux données de géolocalisation sans le consentement des personnes concernées :

- Pour la sécurité nationale (lutte contre le terrorisme, suivre et prévenir les activités criminelles)

- Pour la santé publique

- Pour l’application de la loi de manière générale

À QUOI ÇA SERT ?

La surveillance par géolocalisation peut être utilisée :

à des fins de sécurité

pour surveiller ou retrouver des personnes

pour cibler des publicités

pour suivre des marchandises et véhicules en transit

QUI EST CIBLÉ ?

Les personnes ciblées par le gouvernement pour la surveillance des données personnelles sont généralement celles qui sont considérées comme une menace pour la sécurité nationale ou l’ordre public, impliquées dans des activités terroristes, criminelles ou politiquement subversives. Les personnes ciblées peuvent également potentiellement être des personnes ayant accès à des informations sensibles comme des fonctionnaires gouvernementaux, journalistes ou militants de droits humains.

PARCOURS DES DONNÉES

Les cookies, c’est quoi ?

Les cookies sont des fichiers minimes stockés sur un appareil lorsque vous visitez un site Web. Ils peuvent être utilisés par les sites pour suivre la navigation des utilisateurs, enregistrer les préférences et proposer des publicités ciblées.

Les cookies peuvent accéder aux données en collectant des informations comme l’adresse IP, le type de navigateur utilisé, les informations saisies, etc..

| Les différents types de cookies

- Les cookies de session sont temporaires et supprimés lorsque l’utilisateur ferme son navigateur.

- Les cookies persistants sont conservés pendant une période prolongée après avoir fermé un navigateur. Ils sont utilisés pour enregistrer vos préférences et proposer des publicités ciblées.

- Les cookies tiers sont placés par des sites web autres que ceux visités, ils sont utilisés pour suivre l’activité sur plusieurs sites web des utilisateurs.

Les cookies peuvent être utilisés pour suivre différents mots-clés issus de mails, messages, textes et appels téléphoniques. Ils peuvent aussi être utilisés pour suivre la localisation de citoyens et l’activité en ligne.

En France, la loi sur la protection des données personnelles (venant de la CNIL) prévoit que les cookies ne peuvent être utilisés que si les personnes concernées ont donné leur consentement. Cependant, il est difficile de savoir si les citoyens sont conscients de la manière dont leurs données sont collectées et utilisées par les cookies.